Este artigo fornece instruções passo-a-passo para instalar seu Certificado no servidor Glassfish.

Nota: Para instalar os arquivos corretamente, certifique-se de estar com o arquivo .zip recebido de nossa equipe o qual contem 3 arquivos (certificado root, certificado intermediário e certificado principal).

(Utilizamos nomes para exemplo root.crt, CA.crt e certificado.crt, mas você deverá adaptar o comando para coincidir com o nome de seus arquivos recebidos)

keytool -import -v -trustcacerts -alias root -file root.crt -keystore newkeystore.jks

keytool -import -v -trustcacerts -alias root -file root.crt -keystore newkeystore.jks

2. IMPORTAR CERTIFICADO INTERMEDIÁRIO PARA O KEYSTORE.JKS:

keytool -import -v -trustcacerts -alias CA -file CA.crt -keystore newkeystore.jks

keytool -import -v -trustcacerts -alias CA2 -file CA2.crt -keystore newkeystore.jks

Nota: Use um nome de alias exclusivo para cada certificado intermediário (no exemplo numeramos CA1, CA2 e etc).

keytool -import -v -trustcacerts -alias CA -file CA.crt -keystore newkeystore.jks

keytool -import -v -trustcacerts -alias CA2 -file CA2.crt -keystore newkeystore.jks

Nota: Use um nome de alias exclusivo para cada certificado intermediário (no exemplo numeramos CA1, CA2 e etc).

3. IMPORTAR O CERTIFICADO PRINCIPAL PARA A KEYSTORE.JKS :

keytool -import -alias myalias -trustcacerts -file certificado.crt -keystore newkeystore.jks

keytool -import -alias myalias -trustcacerts -file certificado.crt -keystore newkeystore.jks

(O NOME DO ALIAS DEVE SER O MESMO DE QUANDO CRIOU A KEYSTORE)

Você deve receber uma mensagem: O certificado foi instalado no armazenamento de chaves com sucesso.

(Caso não tenha sucesso, revise as etapas 1 e 2 acima).

4. IMPORTANDO O KEYSTORE PREPARADO PARA O KEYSTORE PADRÃO DO GLASSFISH

Depois que os certificados são importados com sucesso para o armazenamento de chaves gerado inicialmente com o código CSR, precisamos mover os certificados e a chave privada correspondente para o armazenamento de chaves padrão do Glassfish chamado “keystore.jks”.

Depois que os certificados são importados com sucesso para o armazenamento de chaves gerado inicialmente com o código CSR, precisamos mover os certificados e a chave privada correspondente para o armazenamento de chaves padrão do Glassfish chamado “keystore.jks”.

Normalmente, ele está localizado no diretório: glassfish4/glassfish/domains/domain1/config/keystore.jks

O seguinte comando keytool deve ser usado para importar o keystore que preparamos para keystore padrão do sistema:

keytool -importkeystore -srckeystore newkeystore.jks -destkeystore keystore.jks

Se os keystores forem armazenados em diretórios diferentes, eles devem ser especificados com os caminhos relativos ou absolutos (por exemplo, /etc/ssl/keystore.jks) no comando de importação.

NOTA: A senha do armazenamento de chave de ponto final e a senha mestre do Glassfish devem corresponder, certifique-se de que você tenha as mesmas senhas para o armazenamento de chave de origem e destino.

(embora o caminho para esse arquivo possa variar um pouco dependendo da pasta de instalação do Glassfish e do sistema operacional).

O seguinte comando keytool deve ser usado para importar o keystore que preparamos para keystore padrão do sistema:

keytool -importkeystore -srckeystore newkeystore.jks -destkeystore keystore.jks

Se os keystores forem armazenados em diretórios diferentes, eles devem ser especificados com os caminhos relativos ou absolutos (por exemplo, /etc/ssl/keystore.jks) no comando de importação.

NOTA: A senha do armazenamento de chave de ponto final e a senha mestre do Glassfish devem corresponder, certifique-se de que você tenha as mesmas senhas para o armazenamento de chave de origem e destino.

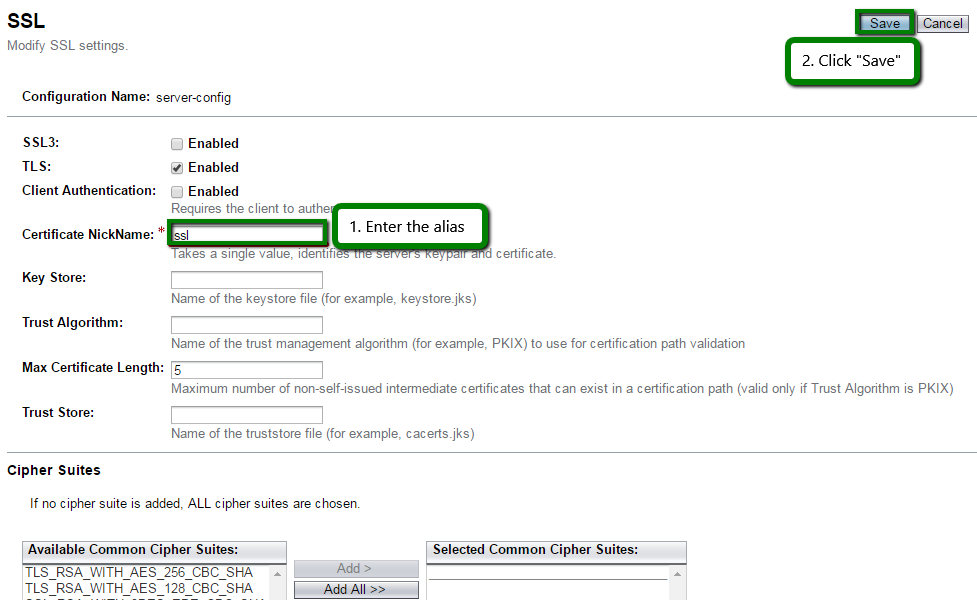

5. CONFIGURAR HTTP-LISTENER-2:

Agora acesse o console de administração (no navegador digite http://localhost:4848) e no menu lateral, vá para:

Agora acesse o console de administração (no navegador digite http://localhost:4848) e no menu lateral, vá para:

Configurações -> Configuração do servidor -> http-listener-2:

Na guia Geral, altere a porta de 8181 para 443

Depois, clique em Salvar

Pronto. Seu certificado está instalado e pronto para utilização.

Pronto. Seu certificado está instalado e pronto para utilização.

|

Willian Correa

1607089084

|

355 de 743 pessoas acharam isso útill.

Sua resposta ajuda-nos à melhorar nosso serviço. Obrigado.

|